Single Sign-On (SSO) mit Microsoft Entra ID (Azure AD) via OpenID Connect

Ziel

edjufy soll Benutzer über Microsoft Entra ID (Azure AD) per OpenID Connect (OIDC) authentifizieren. Die Benutzer melden sich anschließend mit ihrem Microsoft-Konto an und benötigen kein separates edjufy-Passwort.

Voraussetzungen

- Sie verfügen über Admin-Rechte in Microsoft Entra ID (mindestens Berechtigung zum Anlegen von App-Registrierungen/Enterprise Applications).

- Sie haben Zugriff auf edjufy als Administrator: Einstellungen → SSO-Konfiguration.

- Optional: Der edjufy Support begleitet Sie (empfohlen, insbesondere wenn Sie SSO erstmals aktivieren oder verpflichtend machen möchten).

Wichtig: Wenn SSO falsch konfiguriert wird und gleichzeitig „verpflichtende SSO-Anmeldung“ aktiv ist, können Sie sich aussperren. Aktivieren Sie SSO zunächst testweise nur für einen Konto-Typ und stellen Sie sicher, dass mindestens ein Admin-Zugang weiterhin alternativ nutzbar ist.

Benötigte Werte (aus Entra ID)

Diese Werte tragen Sie später in edjufy ein:

- Client ID (Application / client ID)

- Client Secret (Secret „Value“)

- Client-Secret Ablaufdatum (Datum, das Sie beim Secret gewählt haben)

- Authorization URI (OAuth 2.0 authorization endpoint v2)

- Token URI (OAuth 2.0 token endpoint v2)

Die Authorization-/Token-URIs können Sie direkt aus der Tenant ID ableiten (siehe Schritt 2).

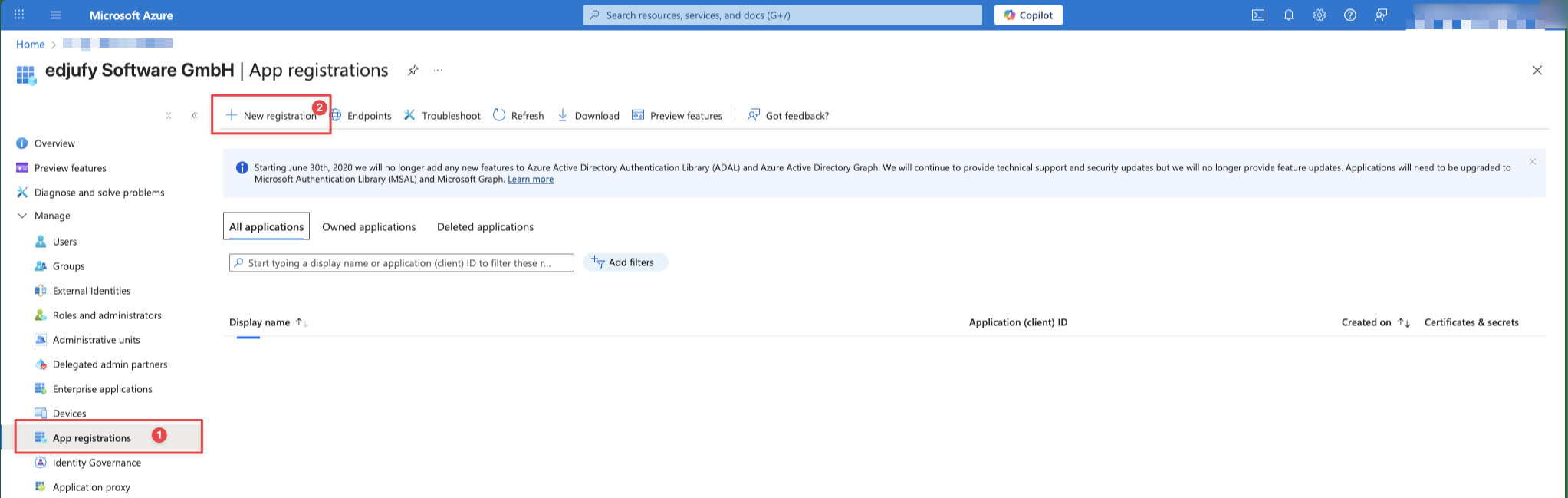

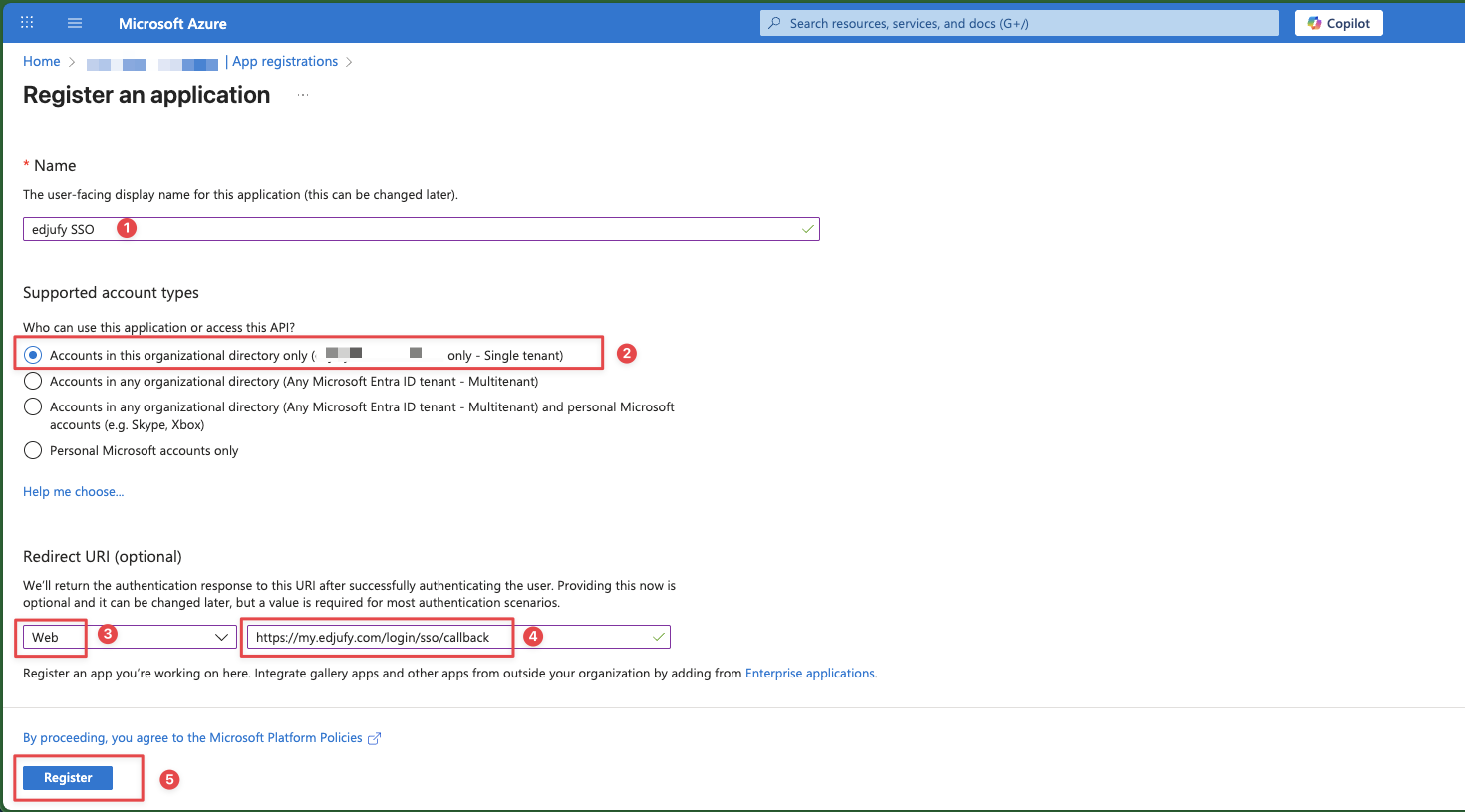

Schritt 1: App-Registrierung in Microsoft Entra ID anlegen

- Öffnen Sie das Azure Portal.

- Navigieren Sie zu Microsoft Entra ID → App registrations → New registration.

- Vergeben Sie einen Namen, z. B.

edjufy SSO. - Wählen Sie bei Supported account types die Option Single tenant.

- Hinterlegen Sie die Redirect URI:

- Platform: Web

- URI:

https://my.edjufy.com/login/sso/callback

- Klicken Sie auf Register.

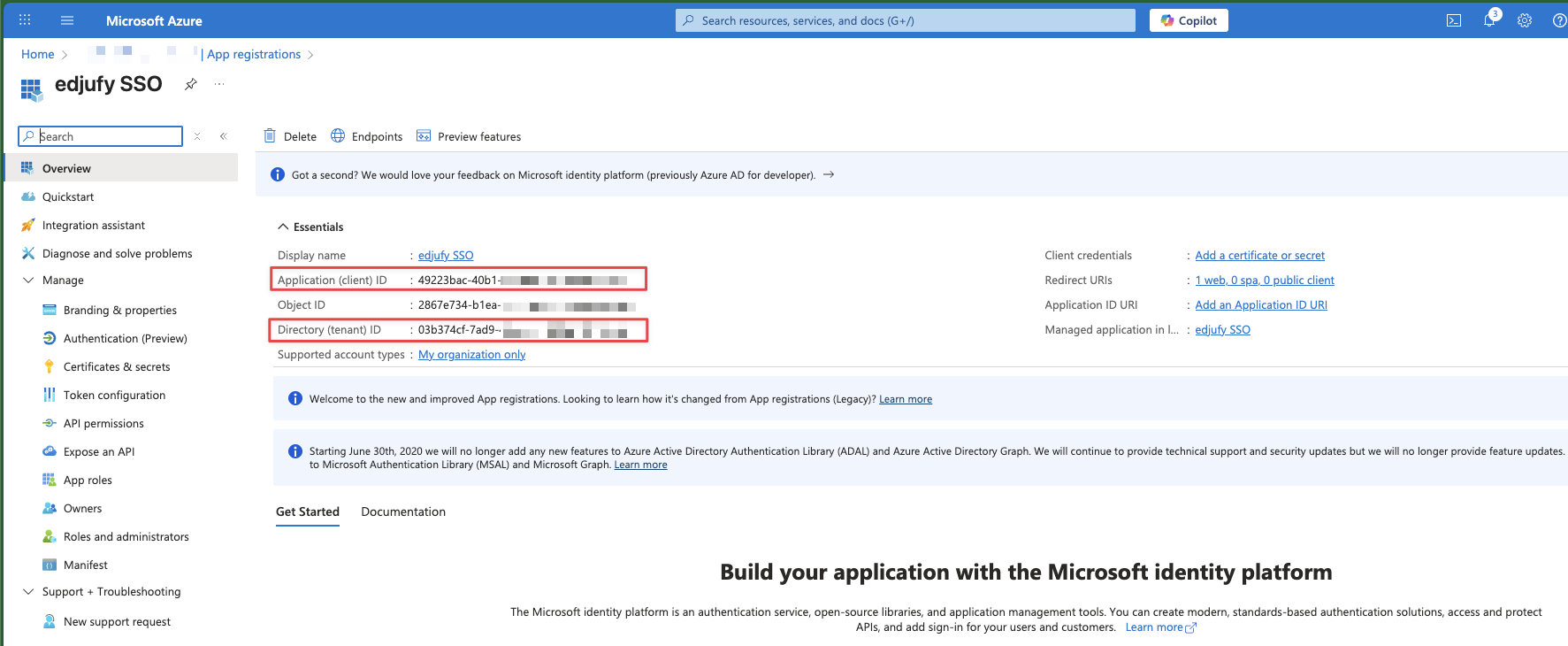

Schritt 2: Client ID, Tenant ID und Endpoints notieren

Öffnen Sie in der App-Registrierung die Seite Overview und notieren Sie:

- Application (client) ID → das ist Ihre Client-ID

- Directory (tenant) ID → daraus ergeben sich die URIs

Authorization URI (v2):

https://login.microsoftonline.com/{TENANT-ID}/oauth2/v2.0/authorize

Token URI (v2):

https://login.microsoftonline.com/{TENANT-ID}/oauth2/v2.0/token

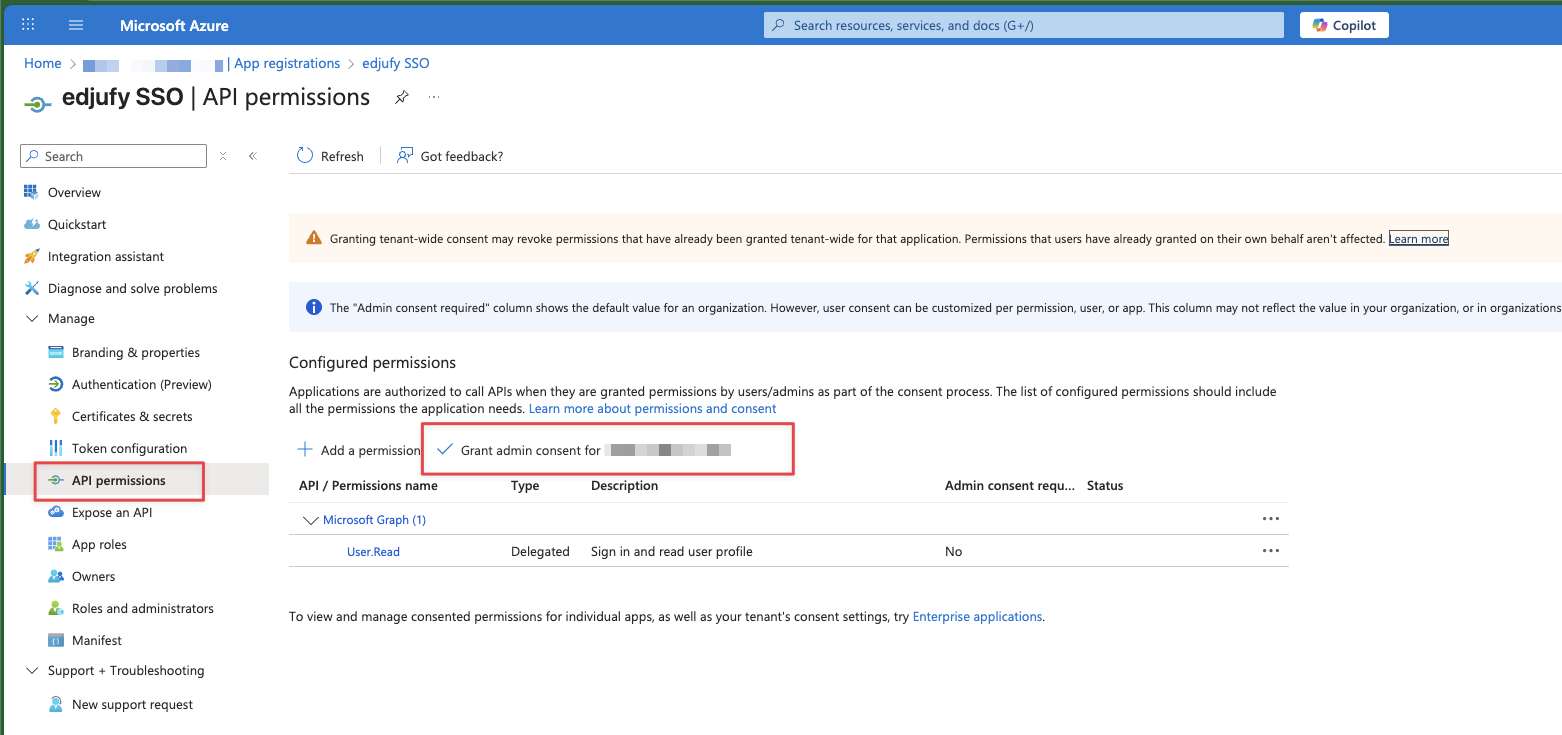

Schritt 3: API Permissions / Admin Consent

- Öffnen Sie in der App-Registrierung API permissions.

- In der Regel reichen die Standard-Berechtigungen für den Sign-in aus.

- Bestätigen Sie unter API permissions die notwendigen Berechtigungen durch Klicken auf Grant admin consent

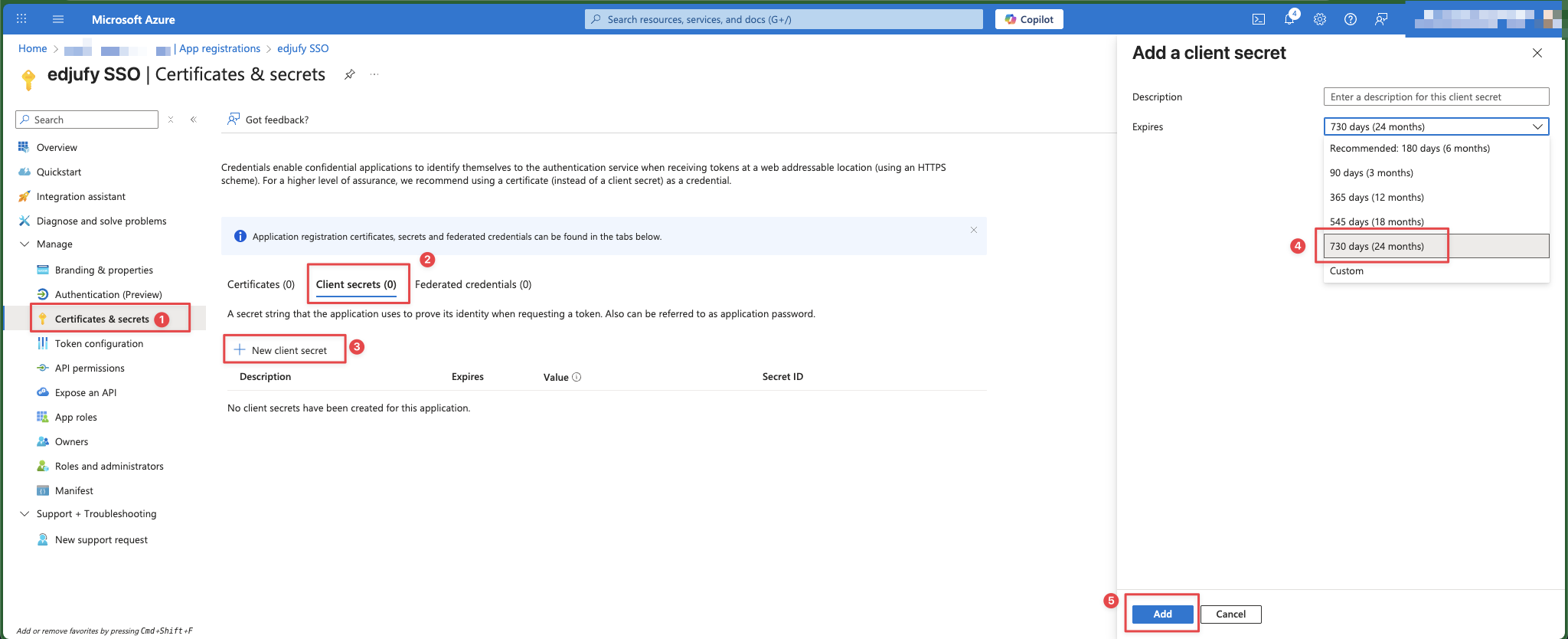

Schritt 4: Client Secret erstellen

- Öffnen Sie Certificates & secrets → New client secret.

- Wählen Sie eine passende Gültigkeit (z. B. 12 oder 24 Monate – abhängig von Ihrer Policy).

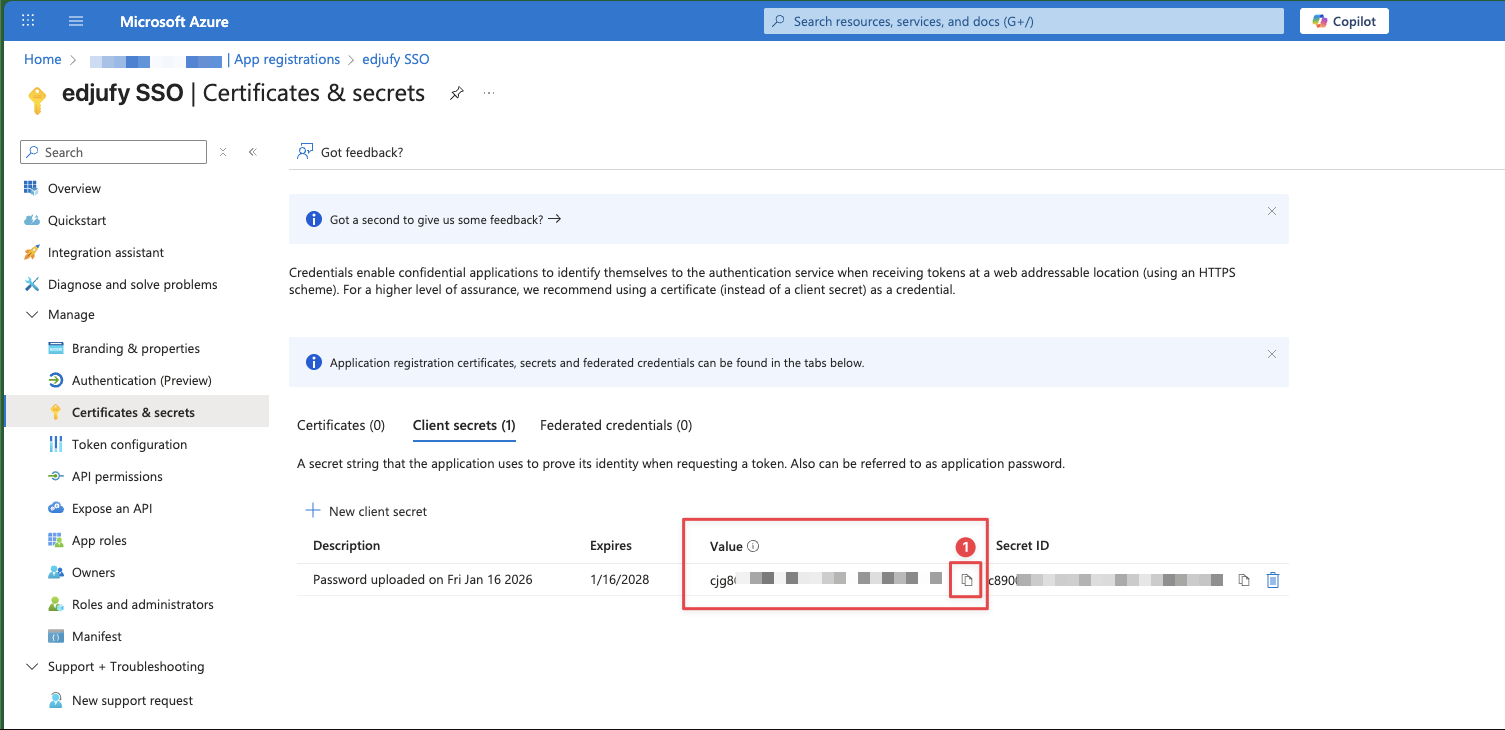

- Erzeugen Sie das Secret.

- Kopieren Sie den Value sofort (er wird später nicht mehr angezeigt).

- Notieren Sie das Ablaufdatum (dieses tragen Sie später in edjufy ein).

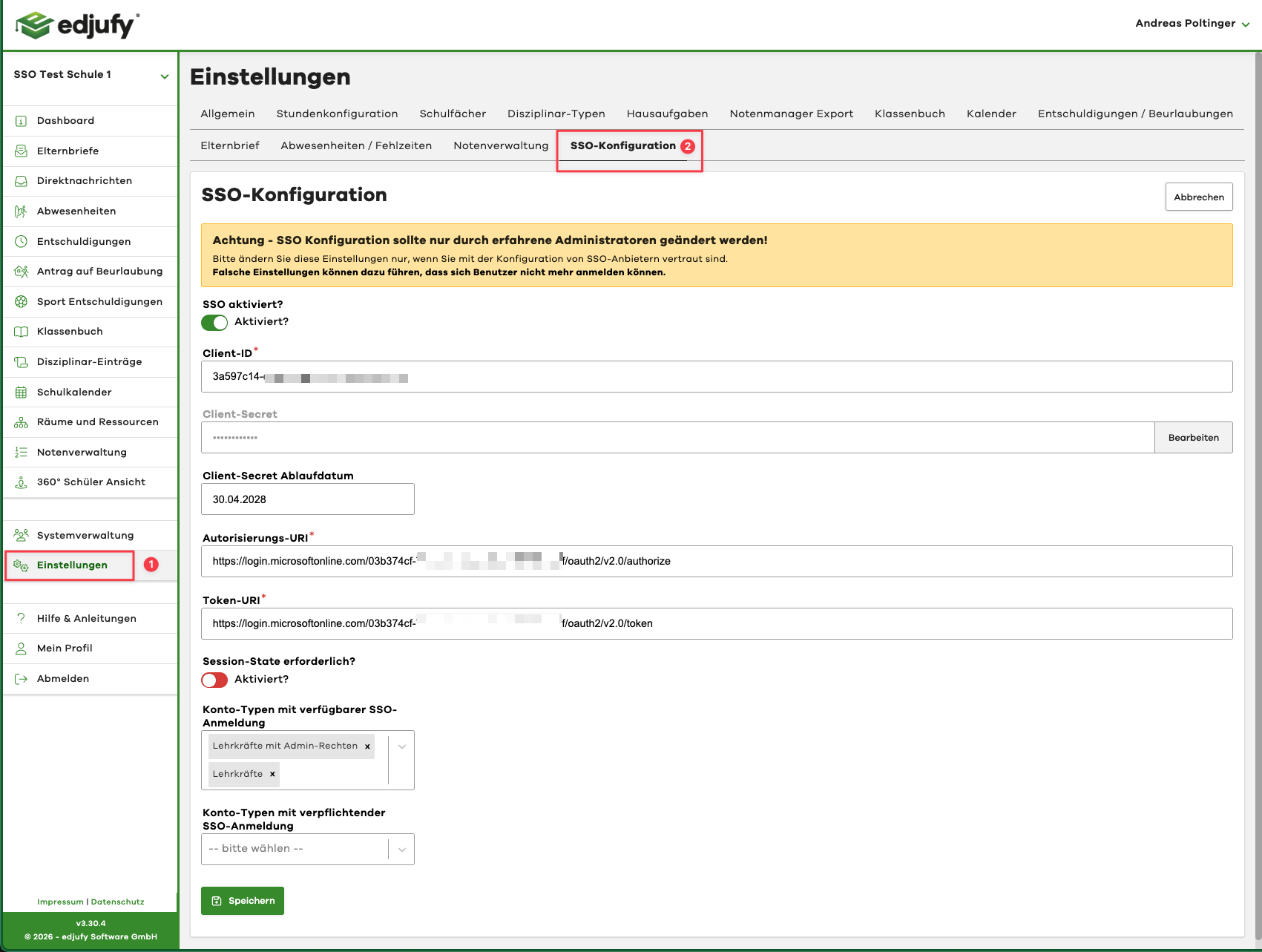

Schritt 5: SSO-Daten in edjufy eintragen

- Öffnen Sie in edjufy Einstellungen → SSO-Konfiguration.

- Tragen Sie die Werte wie folgt ein (1:1 Zuordnung):

| edjufy Feld | Wert aus Entra ID |

|---|---|

| Client-ID | Application (client) ID |

| Client-Secret | Client secret Value |

| Client-Secret Ablaufdatum | Ablaufdatum des Secrets (Format tt.mm.jjjj) |

| Autorisierungs-URI | .../oauth2/v2.0/authorize |

| Token-URI | .../oauth2/v2.0/token |

-

Session-State erforderlich?

- Lassen Sie diese Option standardmäßig deaktiviert, sofern der edjufy Support keine abweichende Vorgabe macht.

-

Konto-Typen mit verfügbarer SSO-Anmeldung

- Wählen Sie die Konto-Typen aus, die SSO nutzen dürfen (empfohlen: Pilotstart mit einem Konto-Typ).

-

Konto-Typen mit verpflichtender SSO-Anmeldung

- Aktivieren Sie dies erst, wenn der Test zuverlässig funktioniert.

- Empfehlung: Nach erfolgreichem Pilot schrittweise aktivieren.

-

Aktivieren Sie SSO aktivieren? erst, wenn alle Felder vollständig befüllt sind.

-

Klicken Sie auf Speichern.

Optional: Zugriff in Entra auf bestimmte Benutzer/Gruppen beschränken

Wenn nicht jeder Tenant-User Zugriff erhalten soll:

- Öffnen Sie Microsoft Entra ID → Enterprise applications → (Ihre edjufy SSO App).

- Setzen Sie unter Properties die Einstellung Assignment required? = Yes.

- Weisen Sie unter Users and groups ausschließlich die erlaubten Benutzer/Gruppen zu.

Test

- Öffnen Sie ein Inkognito-/Privatfenster.

- Rufen Sie den edjufy Login auf und wählen Sie Anmelden über SSO.

- Führen Sie den Login durch.

- Prüfen Sie:

- Der Login funktioniert ohne Fehlermeldung.

- Der Benutzer wird korrekt angelegt/zugeordnet.

- Optional: Rollen/Gruppen werden korrekt gemappt.

- Aktivieren Sie erst danach (falls gewünscht) die verpflichtende SSO-Anmeldung pro Konto-Typ.

Troubleshooting (typische Fehler)

- Redirect URI mismatch: Die Redirect URI in Entra muss exakt zur edjufy Domain passen.

- Secret falsch oder abgelaufen: Erzeugen Sie ein neues Secret und aktualisieren Sie Client-Secret und Ablaufdatum in edjufy.

- Assignment required aktiv, aber User nicht zugewiesen: Der Benutzer kann sich nicht anmelden.

- Falsche Endpoints: Verwenden Sie die v2 Endpoints (

/oauth2/v2.0/...). - Aussperren durch „verpflichtend“: Setzen Sie „verpflichtend“ erst nach erfolgreichem Test und behalten Sie einen Admin-Rettungsweg.